Batas dan ancaman keamanan¶

Awan dapat diabstraksikan sebagai kumpulan komponen logis berdasarkan fungsi, pengguna, dan masalah keamanan bersama, yang disebut domain keamanan. Aktor dan vektor ancaman digolongkan berdasarkan motivasi dan akses terhadap sumber daya. Tujuan kami adalah memberi Anda rasa kekhawatiran keamanan sehubungan dengan setiap domain tergantung pada tujuan perlindungan risiko/kerentanan Anda.

Domain keamanan¶

Sebuah domain keamanan terdiri dari pengguna, aplikasi, server atau jaringan yang berbagi persyaratan dan harapan kepercayaan bersama dalam sebuah sistem. Biasanya mereka memiliki persyaratan yang sama :term: authentication dan :term:` authorization` (AuthN/Z) dan pengguna.

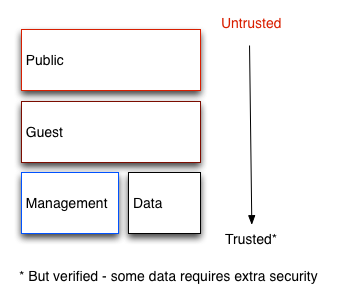

Meskipun Anda mungkin ingin memecah domain ini lebih jauh (kami kemudian membahas di mana hal ini mungkin sesuai), biasanya kami mengacu pada empat domain keamanan yang berbeda yang membentuk standar minimum yang diperlukan untuk menyebarkan awan OpenStack dengan aman. Domain keamanan ini adalah:

Publik

Guest

Management

Data

Kami memilih domain keamanan ini karena dapat dipetakan secara independen atau digabungkan untuk mewakili sebagian besar wilayah kepercayaan yang mungkin ada dalam penerapan OpenStack yang diberikan. Misalnya, beberapa topologi penerapan mungkin terdiri dari kombinasi domain tamu dan data ke satu jaringan fisik sementara topologi lain memisahkan domain ini. Dalam setiap kasus, operator awan harus menyadari masalah keamanan yang sesuai. Domain keamanan harus dipetakan berdasarkan topologi penyebaran OpenStack spesifik Anda. Domain dan persyaratan kepercayaan mereka bergantung pada apakah instance awan bersifat publik, pribadi, atau hibrida.

Publik¶

Domain keamanan publik adalah wilayah yang sepenuhnya tidak dipercaya dari infrastruktur awan. Ini bisa merujuk ke Internet secara keseluruhan atau hanya ke jaringan tempat Anda tidak memiliki otoritas. Setiap data yang transit domain ini dengan persyaratan kerahasiaan atau integritas harus dilindungi dengan menggunakan kontrol kompensasi.

Guest¶

Biasanya digunakan untuk menghitung lalu lintas instance-to-instance, domain keamanan tamu menangani data yang dihasilkan oleh kejadian di awan namun bukan layanan yang mendukung pengoperasian awan, seperti panggilan API.

Penyedia awan publik dan private yang tidak memiliki kontrol ketat saat menggunakan atau mengizinkan akses internet yang tidak terbatas ke VMs harus menganggap domain ini sebagai untrusted. Penyedia awan private mungkin ingin menganggap jaringan ini sebagai internal dan trusted hanya jika kontrol yang tepat diterapkan untuk memastikan bahwa instance dan semua penyewa yang terkait harus dipercaya.

Management¶

Domain keamanan manajemen adalah tempat layanan berinteraksi. Terkadang disebut sebagai "control plane", jaringan dalam domain ini mengangkut data rahasia seperti parameter konfigurasi, nama pengguna, dan kata sandi. Lalu lintas Command and Control biasanya berada di domain ini, yang memerlukan persyaratan integritas yang kuat. Akses ke domain ini harus sangat dibatasi dan dipantau. Pada saat yang sama, domain ini harus tetap menerapkan semua praktik terbaik keamanan yang dijelaskan dalam panduan ini.

Dalam kebanyakan penyebaran domain ini dianggap trusted. Namun, ketika mempertimbangkan penyebaran OpenStack, ada banyak sistem yang menjembatani domain ini dengan orang lain, yang berpotensi mengurangi tingkat kepercayaan yang dapat Anda tempatkan pada domain ini. Lihat :ref: Bridging_security_domains untuk informasi lebih lanjut.

Data¶

Domain keamanan data terutama terkait dengan informasi yang berkaitan dengan layanan penyimpanan di dalam OpenStack. Sebagian besar data yang dikirim melalui jaringan ini memerlukan tingkat integritas dan kerahasiaan yang tinggi. Dalam beberapa kasus, tergantung pada jenis penempatan, mungkin juga ada persyaratan ketersediaan yang kuat.

Tingkat kepercayaan dari jaringan ini sangat bergantung pada keputusan penerapan dan karena itu kami tidak menetapkan tingkat kepercayaan default ini.

Menjembatani domain keamanan¶

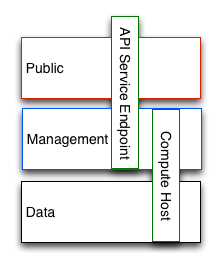

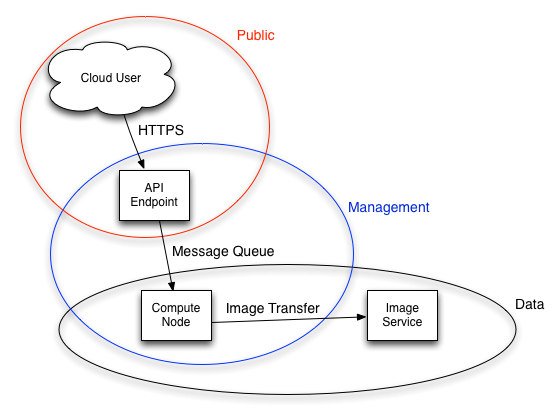

bridge adalah komponen yang ada di dalam lebih dari satu domain keamanan. Setiap komponen yang menjembatani domain keamanan dengan tingkat kepercayaan atau persyaratan otentikasi yang berbeda harus dikonfigurasi dengan saksama. Jembatan ini sering menjadi titik lemah dalam arsitektur jaringan. Jembatan harus selalu dikonfigurasi untuk memenuhi persyaratan keamanan tingkat kepercayaan tertinggi dari domain mana pun yang menjembataninya. Dalam banyak kasus, kontrol keamanan untuk jembatan harus menjadi perhatian utama karena kemungkinan serangan.

Diagram di atas menunjukkan sebuah node komputasi yang menjembatani data dan domain manajemen; Dengan demikian, node komputasi harus dikonfigurasi untuk memenuhi persyaratan keamanan dari domain manajemen. Demikian pula, Endpoint API dalam diagram ini menjembatani domain publik yang tidak tepercaya dan domain manajemen, yang harus dikonfigurasi untuk melindungi dari serangan dari domain publik yang memperbanyak melalui domain manajemen.

Dalam beberapa kasus, pelaksana mungkin ingin mempertimbangkan untuk mengamankan jembatan dengan standar yang lebih tinggi daripada domain mana pun tempat tinggalnya. Dengan contoh API endpoint di atas, musuh berpotensi menargetkan API endpoint dari domain publik, memanfaatkannya dengan harapan mengorbankan atau mendapatkan akses ke domain manajemen.

Desain OpenStack sedemikian rupa sehingga pemisahan domain keamanan sulit dilakukan. Karena layanan inti biasanya akan menjembatani setidaknya dua domain, pertimbangan khusus harus diberikan saat menerapkan kontrol keamanan kepada mereka.

Klasifikasi ancaman, aktor dan vektor serangan¶

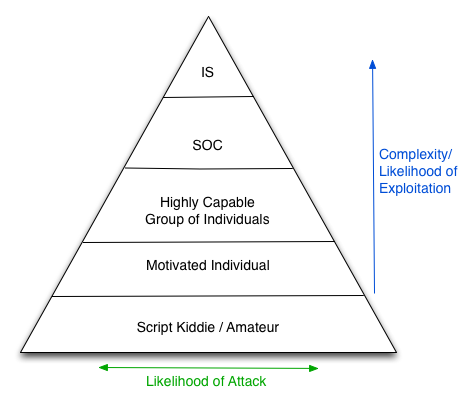

Sebagian besar jenis penyebaran awan, publik atau private, terkena beberapa bentuk serangan. Dalam bab ini kami mengkategorikan penyerang dan meringkas jenis serangan potensial di setiap domain keamanan.

Aktor ancaman¶

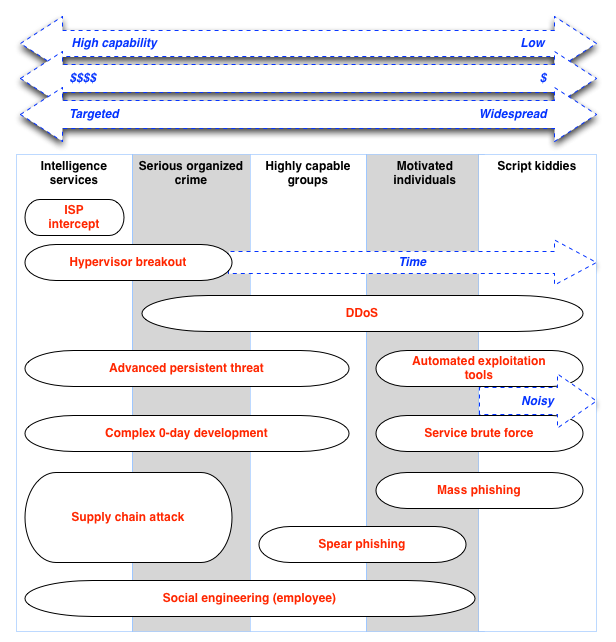

Aktor ancaman adalah cara abstrak untuk merujuk pada kelas musuh yang mungkin Anda coba pertahankan. Aktor yang lebih mumpuni, semakin mahal kontrol keamanan yang dibutuhkan untuk keberhasilan mitigasi dan pencegahan serangan. Keamanan adalah tradeoff antara biaya, kegunaan dan pertahanan. Dalam beberapa kasus, tidak mungkin untuk mengamankan penyebaran awan terhadap semua aktor ancaman yang kami jelaskan di sini. Mereka yang mengerahkan awan OpenStack harus membuat keputusan di mana keseimbangannya terletak pada penerapan/penggunaannya (deployment/usage).

- Intelligence services

Dianggap oleh panduan ini sebagai musuh yang paling cakap. Layanan intelijen (intelligence service) dan aktor negara lainnya dapat membawa sumber daya yang luar biasa untuk menghasilkan target. Mereka memiliki kemampuan di luar kemampuan aktor lainnya. Sangat sulit untuk mempertahankan diri terhadap aktor-aktor ini tanpa kontrol yang sangat ketat, baik manusia maupun teknis.

- Kejahatan terorganisir serius

Kelompok penyerang yang sangat mampu dan digerakkan secara finansial. Mampu mendanai pengembangan eksploitasi in house dan target penelitian. Dalam beberapa tahun terakhir, bangkitnya organisasi seperti Russian Business Network, sebuah perusahaan cyber-criminal masif, telah menunjukkan bagaimana serangan maya telah menjadi komoditas. Spionase industri berada di dalam kelompok kejahatan terorganisasi serius.

- Kelompok yang sangat mampu

Ini mengacu pada jenis organisasi 'Hacktivist' yang biasanya tidak didanai secara komersial namun dapat menimbulkan ancaman serius bagi penyedia layanan dan operator awan.

- Individu termotivasi

Bertindak sendiri, penyerang ini datang dalam banyak samaran, seperti karyawan nakal atau jahat, pelanggan yang tidak puas, atau spionase industri skala kecil.

- Script kiddies

Pemindaian/eksploitasi kerentanan otomatis. Serangan yang tidak ditargetkan. Seringkali hanya gangguan, kompromi oleh salah satu aktor ini menghadirkan risiko besar bagi reputasi sebuah organisasi.

Pertimbangan awan publik dan private¶

Awan private biasanya digunakan oleh perusahaan atau institusi di dalam jaringan mereka dan di balik firewall mereka. Perusahaan akan memiliki kebijakan yang tegas mengenai data yang diizinkan keluar dari jaringan mereka dan mungkin juga memiliki awan yang berbeda untuk tujuan tertentu. Pengguna awan private biasanya adalah karyawan organisasi yang memiliki awan dan dapat dimintai pertanggungjawaban atas tindakan mereka. Karyawan sering menghadiri sesi pelatihan sebelum mengakses awan dan kemungkinan akan mengikuti pelatihan kesadaran keamanan terjadwal secara reguler. Sebaliknya awan publik tidak dapat membuat pernyataan tentang pengguna mereka, kasus penggunaan awan atau motivasi pengguna. Ini segera mendorong domain keamanan tamu (guest security domain) ke status *untrusted * sepenuhnya untuk penyedia awan publik.

Perbedaan yang mencolok di permukaan serangan awan publik adalah mereka harus menyediakan akses internet ke layanan mereka. Instance connectivity, akses ke file melalui internet dan kemampuan untuk berinteraksi dengan cloud controlling fabric seperti API endpoint dan dasbor menjadi harus dimiliki (must-have) bagi awan publik.

Masalah privasi untuk pengguna awan publik dan private biasanya bertentangan secara diametris. Data yang dihasilkan dan disimpan di awan private biasanya dimiliki oleh operator awan, yang mampu menerapkan teknologi seperti proteksi:term:data loss prevention (DLP) <Data loss prevention (DLP) software>, pemeriksaan berkas , inspeksi paket yang dalam dan firewall preskriptif. Sebaliknya, privasi adalah salah satu penghalang utama untuk adopsi infrastruktur awan publik, karena banyak kontrol yang telah disebutkan sebelumnya tidak ada.

Serangan outbound dan risiko reputasi¶

Pertimbangan yang cermat harus diberikan pada penyalahgunaan outbound potensial dari penyebaran awan. Apakah publik atau private, awan cenderung memiliki banyak sumber daya yang tersedia. Seorang penyerang yang telah memiliki titik kehadiran (point of presence) di dalam awan, baik melalui akses hacking atau berhak, seperti pegawai nakal, dapat membawa sumber daya ini untuk menghadapi internet secara keseluruhan. Awan dengan layanan komputasi membuat mesin DDoS dan brute force ideal. Masalahnya lebih mendesak untuk awan publik karena pengguna mereka sebagian besar tidak bertanggung jawab, dan dengan cepat dapat memutar banyak disposable instance sekali pakai untuk serangan keluar. Kerusakan besar dapat ditimbulkan atas reputasi perusahaan jika diketahui meng-host perangkat lunak berbahaya atau meluncurkan serangan ke jaringan lain. Metode pencegahan meliputi kelompok keamanan egress, inspeksi lalu lintas keluar, edukasi dan kesadaran pelanggan, dan strategi mitigasi penyalahgunaan dan penyalahgunaan.

Jenis serangan¶

Diagram menunjukkan jenis serangan khas yang mungkin diharapkan dari aktor yang dijelaskan pada bagian sebelumnya. Perhatikan bahwa akan selalu ada pengecualian pada diagram ini.

Jenis serangan¶

Pertahanan preskriptif untuk setiap bentuk serangan berada di luar cakupan dokumen ini. Diagram di atas dapat membantu Anda dalam membuat keputusan tentang jenis ancaman, dan aktor ancaman, yang harus dilindungi. Untuk penyebaran awan publik komersial, ini mungkin mencakup pencegahan terhadap kejahatan serius. Bagi mereka yang menggunakan awan private untuk penggunaan pemerintah, mekanisme perlindungan yang lebih ketat harus ada, termasuk fasilitas dan rantai pasokan yang dilindungi secara hati-hati. Sebaliknya, mereka yang berdiri di lingkungan pengembangan atau pengujian dasar kemungkinan akan memerlukan kontrol yang kurang ketat (di tengah spektrum).