Réseau Option 1: Réseaux fournisseurs¶

Installer let configurer les composants réseau sur le nœud contrôleur.

Installer les composants¶

Installer let configurer les composants réseau¶

# apt-get install neutron-server neutron-plugin-linuxbridge-agent \ neutron-dhcp-agent neutron-metadata-agent

Pour le Réseau option 2, installer aussi le package neutron-l3-agent.

Répondre aux prompts pour gestion de la base de données, credentials du service d’Identité, inscription des endpoints de service, et credentials de la file de message.

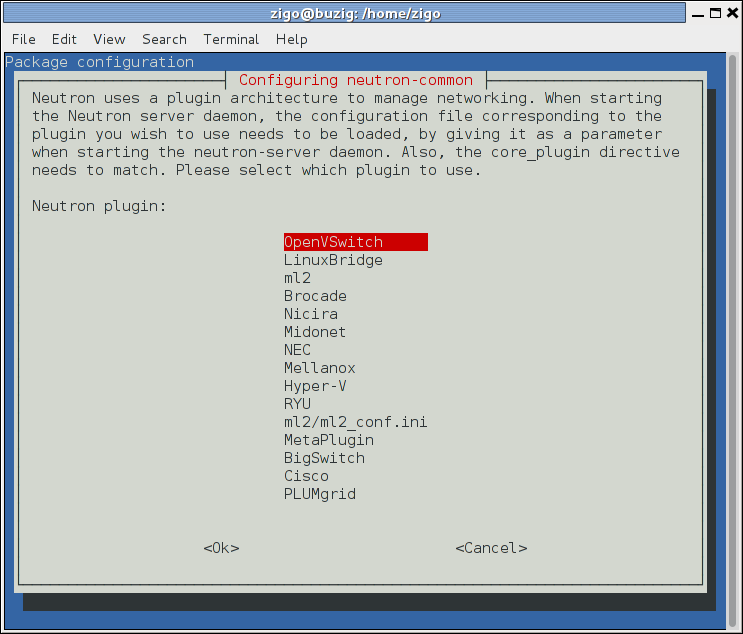

Sélectionner le plugin ML2:

Note

Sélectionner le plugin ML2 renseigne également les options service_plugins et allow_overlapping_ips dans le fichier /etc/neutron/neutron.conf avec les valeurs appropriées.

Configurer le plugin Modular Layer 2 (ML2)¶

Le plugin ML2 utilise le mécanisme Linux bridge pour construire l’infrastructure réseau virtuel de niveau-2 (bridging and switching) pour les instances.

Editer le fichier /etc/neutron/plugins/ml2/ml2_conf.ini et effectuer les modifications suivantes:

Dans la section [ml2], activer les réseaux flat et VLAN:

[ml2] ... type_drivers = flat,vlan

Dans la section [ml2], désactiver les réseaux de projet (privés):

[ml2] ... tenant_network_types =

Dans la section [ml2], activer le mécanisme Linux bridge:

[ml2] ... mechanism_drivers = linuxbridge

Avertissement

Après avoir configuré le plugin ML2, la suppression de valeurs dans l’option type_drivers peut conduire à une incohérence dans la base de données.

Dans la section [ml2], activer le driver d’extension sécurité des ports:

[ml2] ... extension_drivers = port_security

Dans la section [ml2_type_flat], configurer le réseau plat fournisseur d’accès public:

[ml2_type_flat] ... flat_networks = public

Dans la section [securitygroup], activer ipset pour augmenter l’efficacité des règles des groupes de sécurité:

[securitygroup] ... enable_ipset = True

Configurer l’agent Linux bridge¶

L’agent Linux bridge construit l’infrastructure de réseau virtuel de niveau-2 (bridging and switching) pour les instances incluant des tunnels VXLAN pour les réseaux privés et gère les groupes de sécurité.

Editer le fichier /etc/neutron/plugins/ml2/linuxbridge_agent.ini et effectuer les modifications suivantes:

Dans la section [linux_bridge], faire correspondre le réseau virtuel public à l’interface réseau physique publique:

[linux_bridge] physical_interface_mappings = public:PUBLIC_INTERFACE_NAME

Remplacer PUBLIC_INTERFACE_NAME par le nom de l’interface sous-jacente sur le réseau physique public.

Dans la section [vxlan], désactiver la superposition de réseaux VXLAN:

[vxlan] enable_vxlan = False

Dans la section [agent], activer la protection contre l’usurpation ARP (ARP spoofing):

[agent] ... prevent_arp_spoofing = True

Dans la section [securitygroup], activer les groupes de sécurité et configurer le driver firewall Linux bridge iptables:

[securitygroup] ... enable_security_group = True firewall_driver = neutron.agent.linux.iptables_firewall.IptablesFirewallDriver

Configurer l’agent DHCP¶

L’agent DHCP fournit les services DHCP aux réseaux virtuels.

Editer le fichier /etc/neutron/dhcp_agent.ini et effectuer les modifications suivantes:

Dans la section [DEFAULT], configurer le driver d’interface Linux bridge, le driver DHCP Dnsmasq, et activer les metadata isolées pour que les instances sur les réseaux public puissent accéder aux metadata à travers le réseau:

[DEFAULT] ... interface_driver = neutron.agent.linux.interface.BridgeInterfaceDriver dhcp_driver = neutron.agent.linux.dhcp.Dnsmasq enable_isolated_metadata = True

(Optionnel) Pour faciliter la résolution des problèmes, activer la verbosité des logs dans la section [DEFAULT] :

[DEFAULT] ... verbose = True

Retourner à Configuration du nœud contrôleur pour le réseau.

Except where otherwise noted, this document is licensed under Creative Commons Attribution 3.0 License. See all OpenStack Legal Documents.