OpenStack Ağ¶

OpenStack Ağ, diğer OpenStack hizmetlerinin kullanabileceği ağlar, alt ağlar ve bağlantı noktaları gibi ağ nesnelerini oluşturmanıza ve yönetmenize izin verir. Eklentiler, OpenStack mimarisi ve kurulumunda esneklik sağlayan farklı ağ donanımları ve yazılımları barındıracak şekilde uygulanabilir.

Neutron olarak kodlanan Ağ hizmeti, bulutta ağ bağlantısını ve adreslemeyi tanımlamanıza izin veren bir API sağlar. Ağ hizmeti, operatörlerin bulut ağlarını güçlendirmek için farklı ağ teknolojilerini kullanmalarını sağlar. Ağ hizmeti, aynı zamanda, L3 yönlendirme ve yük dengeleme için NAT, çevre güvenlik duvarları ve sanal özel ağlar arasında değişen çeşitli ağ hizmetlerini yapılandırmak ve yönetmek için bir API sağlar.

Aşağıdaki bileşenleri içerir:

- API sunucu

- OpenStack Ağ API’si, Katman 2 ağları ve harici ağ geçitleri arasında yönlendirmeyi etkin kılan Katman 3 yönlendirici yapısı için bir uzantı sağladığı gibi Katman 2 ağ ve IP adres yönetimi (IPAM) desteğini de içerir. OpenStack Ağ, yönlendiriciler, anahtarlar, sanal anahtarlar ve yazılım tanımlı ağ iletişimi (SDN) denetleyicileri gibi çeşitli ticari ve açık kaynak ağ teknolojileri ile birlikte çalışılmasını sağlayan eklentilerin giderek artan bir listesini içerir.

- OpenStack Ağ eklentisi ve ajanları

- Bağlantı noktalarını takar ve çıkarır, ağlar veya alt ağlar oluşturur ve IP adresleme sağlar. Seçilen eklenti ve aracılar, belirli bulutta kullanılan satıcılara ve teknolojilere göre farklılık gösterir. Aynı anda yalnızca bir eklentinin kullanılabileceğini söylemek önemlidir.

- Mejlaşma kuyruğu

- API işlemlerini tamamlamak için ajanlar arasında RPC isteklerini kabul eder ve yönlendirir. Mesaj kuyruğu, Open vSwitch ve Linux bridge için ML2 mekanizma sürücülerinde her hypervisor üzerinde çalışan neutron sunucusu ve neutron ajanları arasında RPC için ML2 eklentisinde kullanılır.

Kavramlar¶

Zengin ağ topolojilerini yapılandırmak için, ağlar ve alt ağlar oluşturabilir ve yapılandırabilir ve Hesaplama gibi diğer OpenStack hizmetlerine sanal aygıtları bu ağdaki bağlantı noktalarına bağlamalarını söyleyebilirsiniz. OpenStack Hesapmala, sunucuları için bağlantı sağlamak için OpenStack Ağ’ın önde gelen bir tüketicisidir. Özellikle, OpenStack Ağ, birden çok özel ağa sahip her projeyi destekler ve projelerin kendi IP adresleme şemalarını seçmesine olanak tanır; bu IP adresleri diğer projelerin kullandığı IP adresleri ile çakışsa bile. İki tür ağ, proje ve sağlayıcı ağı vardır. Bu ağ türlerinden herhangi birini projeler arasında ağ oluşturma sürecinin bir parçası olarak paylaşmak mümkündür.

Sağlayıcı ağlar¶

Sağlayıcı ağları, DHCP ve meta veri hizmetleri için isteğe bağlı destek olan örneklere katman-2 bağlantısı sunar. Bu ağlar, veri merkezindeki mevcut katman-2 ağlarına bağlanır veya bunları belirlemek ve ayırmak için tipik olarak VLAN (802.1q) etiketleme kullanarak eşleştirir.

Sağlayıcı ağları genellikle esneklik pahasına basitlik, performans ve güvenilirlik sunar. Varsayılan olarak, yalnızca yöneticiler, fiziksel ağ altyapısının yapılandırılmasını gerektirdiği için sağlayıcının ağlarını oluşturabilir veya güncelleyebilir. Sağlayıcı ağlarını oluşturmaya veya güncellemeye izin verilen kullanıcıyı policy.json parametreleriyle değiştirmek mümkündür:

create_network:provider:physical_networkupdate_network:provider:physical_network

Uyarı

Sağlayıcı ağlarının oluşturulması ve değiştirilmesi, VLAN’lar gibi fiziksel ağ kaynaklarının kullanılmasını sağlar. Bu değişiklikleri yalnızca güvenilir kiracılar için etkinleştirin.

Ayrıca, sağlayıcı ağları yalnızca sunucular için katman-2 bağlantısını işlemektedir, bu nedenle yönlendiriciler ve kayan IP adresleri gibi özellikler için destek bulunmamaktadır.

Pek çok durumda, katman-2, katman-3 ya da diğer hizmetler için fiziksel ağ altyapısına dayanan sanal ağ mimarilerini zaten bilen operatörler, OpenStack Ağ hizmetini sorunsuz bir şekilde kurabilirler. Özellikle, sağlayıcı ağları, Hesaplama ağ hizmetinden (nova-network) OpenStack Ağ hizmetine geçiş yapmak isteyen operatörler için caziptir. Operatörler, zamanla daha fazla bulut ağ oluşturma özelliğini etkinleştirmek için bu minimal mimariyi inşa edebilir.

Genel olarak, katman-3 işlemlerini yürüten OpenStack Ağ yazılım bileşenleri performans ve güvenilirliği en fazla etkiler. Performans ve güvenilirliği artırmak için sağlayıcı ağları, katman-3 operasyonlarını fiziksel ağ altyapısına taşır.

Belirli bir kullanım durumunda, OpenStack dağıtımı, geleneksel sanallaştırma ve oldukça büyük bir fiziksel ağ altyapısı kullanan bare metal barındıran karışık bir ortama sahiptir. OpenStack dağıtımında çalışan uygulamalar, dağıtımın dışındaki uygulamalar için genellikle VLAN’lar kullanan doğrudan katman-2 erişimi gerektirebilir.

Yönlendirilmiş sağlayıcı ağlar¶

Yönlendirilmiş sağlayıcı ağları, örneklere katman-3 bağlantısı sunar. Bu ağlar veri merkezinde mevcut katman-3 ağlarına eşlenir. Daha spesifik olarak, ağ, her biri esas itibarıyla bir sağlayıcı ağı olan çoklu katman-2 segmentlere eşlenir. Her biri, aralarında trafik yönlendiren ve harici olarak yönlendiren bir yönlendirici ağ geçidine sahiptir. Ağ hizmeti yönlendirme sağlamaz.

Yönlendirilmiş sağlayıcı ağları, garantili katman-2 bağlantısı pahasına düz bir sağlayıcı ağıyla elde edilmesi güç bir ölçekte performans sunar.

Daha fazla bilgi için bakınız Yönlendirilmiş sağlayıcı ağlar.

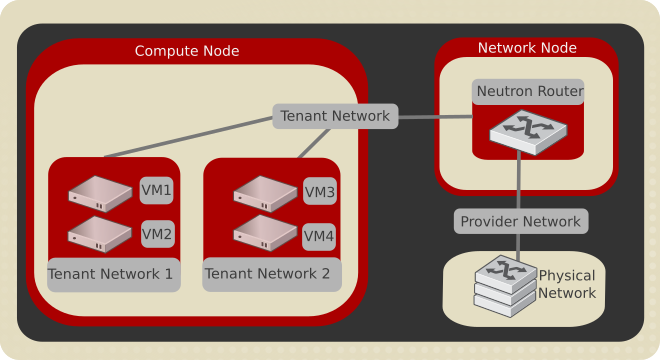

Self-servis ağları¶

Self-servis ağları, genel olarak (ayrıcalıksız) genel projeleri, yöneticileri içermeksizin ağları yönetmeyi sağlar. Bu ağlar tamamen sanaldır ve sanal yönlendiricilerin sağlayıcı ve İnternet gibi harici ağlarla etkileşim kurmalarını gerektirir. Self-servis ağları, genellikle sunuculara DHCP ve meta veri hizmetleri sağlar.

Çoğu durumda, self servis ağlar VXLAN veya GRE gibi yer paylaşımı protokolleri kullanır, çünkü VLAN etiketleme (802.1q) kullanarak katman-2 bölümlemesinden çok daha fazla ağ destekleyebilir. Ayrıca, VLAN’ler tipik olarak fiziksel ağ altyapısının ek yapılandırılmasını gerektirir.

IPv4 self-servis ağları genellikle özel IP adres aralıklarını (RFC1918) kullanır ve sanal yönlendiriciler üzerinde kaynak NAT vasıtasıyla sağlayıcı ağlarıyla etkileşim kurar. Değişken IP adresleri, sanal yönlendiriciler üzerindeki hedef NAT yoluyla sağlayıcı ağlarından örneklere erişilmesini sağlar. IPv6 self-servis ağları her zaman ortak IP adres aralıklarını kullanır ve statik yollarla sanal yönlendiriciler aracılığıyla sağlayıcı ağlarıyla etkileşim kurar.

Ağ hizmeti, genellikle en az bir ağ düğümünde bulunan bir katman-3 aracısını kullanan yönlendiricileri uygular. Sunucuları katman-2’deki fiziksel ağ altyapısına bağlayan sağlayıcı ağlarının aksine, self-servis ağları bir katman-3 aracısını dolaştırmalıdır. Böylece, bir katman 3 aracısının veya ağ düğümünün aşırı aboneliği veya başarısızlığı, önemli miktarda self servis ağları ve bunları kullanan örnekleri etkileyebilir. Self servis ağların fazlalığını ve performansını artırmak için bir veya daha fazla yüksek kullanılabilirlik özelliği uygulamayı düşünün.

Kullanıcılar, projeler arasında bağlantı için proje ağları oluşturur. Varsayılan olarak, tamamen izole edilmişlerdir ve diğer projelerle paylaşılmazlar. OpenStack Ağ aşağıdaki türden ağ izolasyonu ve bindirme teknolojilerini desteklemektedir.

- Düz

- Tüm sunucular, ana bilgisayarlarla paylaşılabilen aynı ağda bulunur. Hiçbir VLAN etiketleme veya başka bir ağ ayrımı yapılmaz.

- VLAN

- Ağ, kullanıcıların fiziksel ağda bulunan VLAN’lara karşılık gelen VLAN Kimliğini (802.1Q etiketli) kullanarak birden fazla sağlayıcı veya proje ağını oluşturmalarına olanak tanır. Bu, sunucuların çevrede birbirleriyle iletişim kurmasını sağlar. Aynı katmanlı 2 VLAN’da adanmış sunucular, güvenlik duvarları, yük dengeleyici ve diğer ağ altyapısı ile de iletişim kurabilirler.

- GRE ve VXLAN

- VXLAN ve GRE, hesaplama sunucuları arasındaki iletişimi etkinleştirmek ve kontrol etmek için yer paylaşım ağları oluşturan kapsülleme protokolleridir. Trafik, GRE veya VXLAN proje ağının dışına akmasına izin vermek için bir ağ yönlendiricisi gereklidir. Doğrudan bağlı proje ağlarını, İnternet dahil olmak üzere harici ağlarla bağlamak için bir yönlendiriciye de ihtiyaç duyulmaktadır. Yönlendirici, yüzen IP adreslerini kullanarak harici bir ağdan doğrudan sunuculara bağlanma olanağı sağlar.

Subnetler¶

Bir blok IP adresleri ve ilişkili konfigürasyon durumu. Buna hem proje hem de sağlayıcı ağları için ağ hizmeti tarafından sağlanan yerli IPAM (IP Adres Yönetimi) adı da verilir. Alt ağlar, bir ağda yeni portlar oluşturulduğunda IP adreslerini tahsis etmek için kullanılır.

Altağ havuzları¶

Son kullanıcılar normalde herhangi bir geçerli IP adresine sahip başka bir kısıtlama olmaksızın alt ağlar oluşturabilirler. Bununla birlikte, bazı durumlarda, yönetici veya proje için, otomatik ayırma ile alt ağlar oluşturmak için hangi adreslerin havuzunu önceden tanımlamak güzel olur.

Alt ağ havuzlarını kullanmak, her alt ağın tanımlı havuzun içinde olmasını gerektirerek hangi adreslerin kullanılabileceğini kısıtlar. Aynı havuzdan iki alt ağ tarafından adresin yeniden kullanılmasını veya çakışmasını önler.

Daha fazla bilgi için bakınız Altağ havuzları

Portlar¶

Bağlantı noktası, sanal bir sunucunun NIC’si gibi tek bir aygıtı sanal bir ağa bağlamak için kullanılan bir bağlantı noktasıdır. Bağlantı noktası ayrıca, ilgili ağ yapılandırmasını, bu bağlantı noktasında kullanılacak MAC ve IP adresleri gibi tanımlar.

Routers¶

Yönlendiriciler, self servis ve sağlayıcı ağları arasında veya bir projeye ait self servis ağlar arasında yönlendirme ve NAT gibi sanal katman-3 hizmetleri sağlar. Ağ hizmeti, yönlendiricileri ad alanları üzerinden yönetmek için bir katman 3 aracısını kullanır.

Güvenlik Grupları¶

Güvenlik grupları, girişi (örneklere gelen) ve çıkış (örneklerden giden) ağ trafiğini port seviyesinde kontrol eden sanal güvenlik duvarı kuralları için bir kapsayıcı sağlar. Güvenlik grupları, varsayılan bir reddetme politikası kullanır ve yalnızca belirli trafiğe izin veren kuralları içerir. Her bağlantı noktası, bir veya daha fazla güvenlik grubuna ek bir şekilde referans verebilir. Güvenlik duvarı sürücüsü, güvenlik grubu kurallarını iptables gibi temel paket filtreleme teknolojisi için bir yapılandırmaya çevirir.

Her proje, tüm çıkış trafiğini mümkün kılan ve tüm giriş trafiğini reddeden bir varsayılan güvenlik grubu içermektedir. Kuralları varsayılan güvenlik grubundan değiştirebilirsiniz. Bir sunucuyu bir güvenlik grubu belirtmeden başlatırsanız, varsayılan güvenlik grubu otomatik olarak ona uygulanır. Benzer şekilde, bir güvenlik grubu belirtmeden bir bağlantı noktası oluşturursanız, varsayılan güvenlik grubu otomatik olarak ona uygulanır.

Not

Üst veri hizmetini kullanırsanız, varsayılan çıkış kuralı kaldırmak 169.254.169.254 TCP bağlantı noktası 80’e erişimi reddeder, böylece sunucuların üst veri almasını engeller.

Güvenlik grubu kuralları durum denetlemelidir. Böylece, güvenli kabuk için giriş TCP port 22’ye izin vermek, çıkış trafiği ve bu TCP bağlantılarını içeren ICMP hata mesajlarına izin veren kuralları otomatik olarak oluşturur.

Varsayılan olarak, tüm güvenlik grupları, aşağıdaki eylemleri gerçekleştiren bir dizi temel (sanity) ve anti-spoofing kuralları içerir:

- Çıkış trafiğine yalnızca sunucu için bağlantı noktasının kaynak MAC ve IP adreslerini,

allowed-address-pairs``deki kaynak MAC ve IP kombinasyonları veya geçerli MAC adresi (bağlantı noktası veya ``allowed-address-pairs) ve ilgili EUI64 link-local IPv6 adresi kullanıyorsa izin verin. - Çıkış için DHCP bulma ve örnek için bağlantı noktasının MAC adresini ve belirtilmemiş IPv4 adresini (0.0.0.0) kullanan istek iletilerine izin verin.

- Sunucuların IP adresleri alabilmesi için alt ağdaki DHCP sunucusundan giriş DHCP ve DHCPv6 yanıtlarına izin verin.

- Sunucuların DHCP (v6) sunucuları gibi hareket etmesini önlemek için DHCP ve DHCPv6 yanıtlarını göndermeyi reddet.

- Sunucuların komşuları keşfedebilmesi ve çok noktaya yayın gruplarına katılabilmesi için ICMPv6 MLD girişi/çıkışı, komşu talep ve komşu bulma iletilerine izin verin.

- Sunucuların IPv6 yönlendiricileri olarak hareket etmesini ve diğer sunucuları için IPv6 trafiğini iletmesini önlemek için ICMPv6 yönlendirici tanıtım yayınlamayı reddet.

- Çıkan ICMPv6 MLD raporlarını (v1 ve v2) ve belirli bir sunucunun kaynak MAC adresini ve belirtilmemiş IPv6 adresini (::) kullanan komşu talep mesajlarına izin verin. Yinelenen adres tespiti (DAD) bu mesajlara dayanır.

- Sunucu için portun MAC adresinden ve sunucu için porttaki ``allowed-address-pairs``daki diğer MAC adreslerinden gelen IP dışı trafik çıkışına izin verin.

IP dışı trafiğe rağmen, güvenlik grupları tüm ARP trafiğine örtük olarak izin vermez. Ayrı ARP filtreleme kuralları, sunucuların, trafiği başka bir sunucuyu engellemek için ARP kullanmasını engeller. Bu kuralları devre dışı bırakamaz veya kaldıramazsınız.

port_security_enabled bağlantı noktasını False olarak ayarlayarak, temel ve anti-spoofing kurallarını içeren güvenlik gruplarını devre dışı bırakabilirsiniz.

Uzantılar¶

OpenStack Ağ servisi genişletilebilir. Uzantılar iki amaca hizmet eder: bir sürüm değişikliği yapmadan yeni özelliklerin API’ye girmesine izin veriyorlar ve satıcıya özgü niş işlevselliğinin kullanılmasına izin veriyorlar. Uygulamalar, /extensions URI’sinde bir GET gerçekleştirerek kullanılabilir uzantıları programlı olarak listeleyebilir. Bunun bir sürümlü istek olduğunu unutmayın; diğer bir deyişle, bir API sürümünde kullanılabilen bir uzantı başka bir yerde kullanılamayabilir.

DHCP¶

İsteğe bağlı DHCP hizmeti, sağlayıcı ve self-servis ağlarındaki sunucuların IP adreslerini yönetir. Ağ hizmeti, qdhcp ad alanlarını ve dnsmasq hizmetini yöneten bir aracı kullanarak DHCP hizmetini uygular.

Üstveri¶

İsteğe bağlı metadata hizmeti, sunucuların SSH tuşları gibi üst verileri elde etmesini sağlayan bir API sağlar.

Servis ve bileşen hiyerarşisi¶

Sunucu¶

- API sağlar, veri tabanını yönetir vs.

Eklentiler¶

- Ajanları yönetir

Ajanlar¶

- Sunuculara katman 2/3 bağlantılarını sağlar

- Fiziksel ve sanal ağ geçişlerini yönetir

- Üst veri vs. yönetir.

Katman 2 (Eternet ve Anahtarlama)¶

- Linux Köprü

- OVS

Katman 3 (IP ve Yönlendirme)¶

- L3

- DHCP

Çeşitli¶

- Üstveri

Servisler¶

Yönlendirme servisleri¶

VPNaaS¶

Sanal Özel Servis olarak Ağı (VPNaaS), VPN özellik setini tanıtan bir neutron uzantısıdır.

LBaaS¶

Servis olarak Yük Dengeleyici (LBaaS) API, yük dengeleyicileri sunar ve yapılandırır. Referans uygulama HAProxy yazılımı yük dengeleyicisi tabanlıdır.

FWaaS¶

Servis olarak Güvenlik Duvarı (FWaaS) API, erken benimseyenler ve bayilerin kendi ağ uygulamalarını test etmelerine olanak sağlayan deneysel bir API’dir.

Except where otherwise noted, this document is licensed under Creative Commons Attribution 3.0 License. See all OpenStack Legal Documents.