Linux köprü: Sağlayıcı ağlar¶

Sağlayıcı ağı mimarisi örneği, VLAN (802.1q) etiketleme kullanarak sunucular ve fiziksel ağ altyapısı arasında katman-2 bağlantısı sağlar. Bir etiketsiz (düz) ağı ve 4095 etiketli (VLAN) ağı destekler. Gerçek VLAN ağlarının miktarı fiziksel ağ altyapısına bağlıdır. Sağlayıcı ağları hakkında daha fazla bilgi için Sağlayıcı ağlar.

Önkoşullar¶

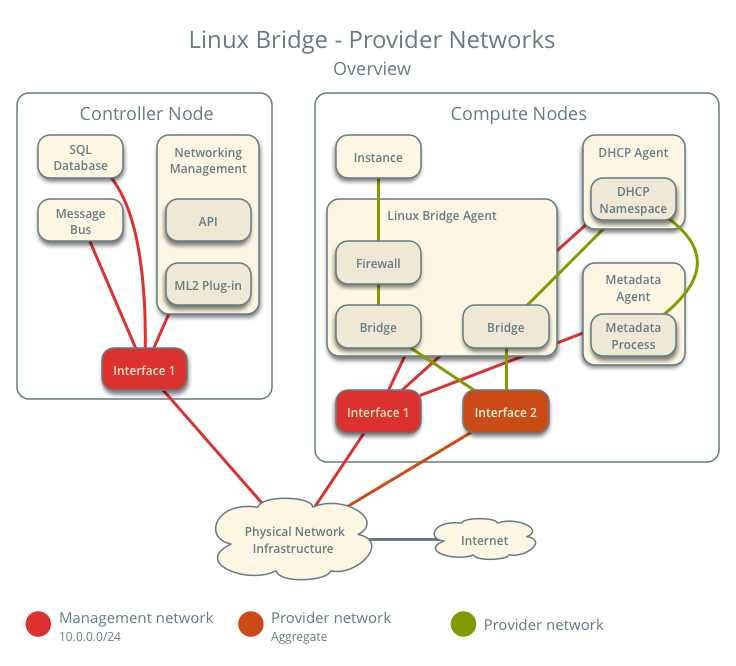

Aşağıdaki bileşenlere sahip bir denetleyici düğümü:

- İki ağ arabirimi: yönetim ve sağlayıcı.

- OpenStack Ağ sunucu hizmeti ve ML2 eklentisi.

Aşağıdaki bileşenlere sahip iki hesaplama düğümü:

- İki ağ arabirimi: yönetim ve sağlayıcı.

- OpenStack Ağ Linux köprü katmanı-2 aracı, DHCP aracı, meta veri ajanı ve herhangi bir bağımlılık.

Not

Daha büyük dağıtımlar, performansı ve yedekliliği artırmak için genellikle DHCP ve meta veri aracısını bir hesaplama düğümleri alt grubuna yerleştirir. Bununla birlikte, çok fazla aracı mesaj veriyolunu zorlayabilir. Ayrıca, herhangi bir dağıtımı daha da basitleştirmek için, meta veri aracısını atlayabilir ve sunuculara meta veri sağlamak için bir yapılandırma sürücüsü kullanabilirsiniz.

Mimari¶

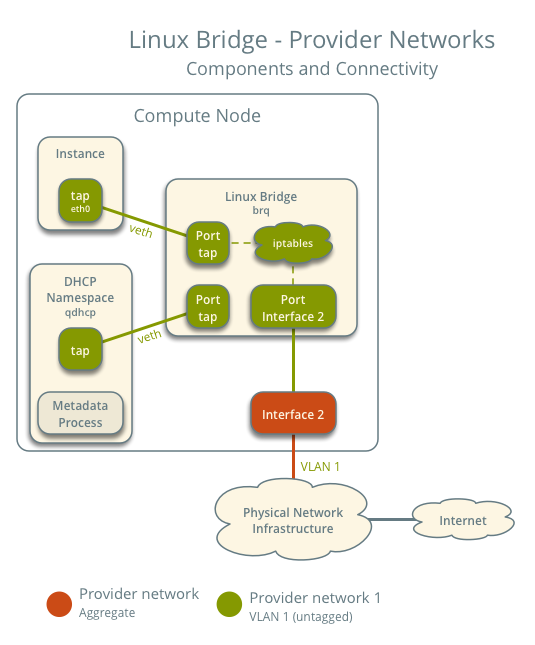

Aşağıdaki resim, bir etiketsiz (düz) ağ için bileşenleri ve bağlantıları göstermektedir. Bu durumda, örnek, ağ için DHCP aracı ile aynı hesaplama düğümünde bulunur. DHCP aracı başka bir hesaplama düğümünde bulunuyorsa, sonuncusu yalnızca DHCP ad alanı ve sağlayıcı fiziksel ağ arayüzünde bir bağlantı noktası olan Linux köprüsü içerir.

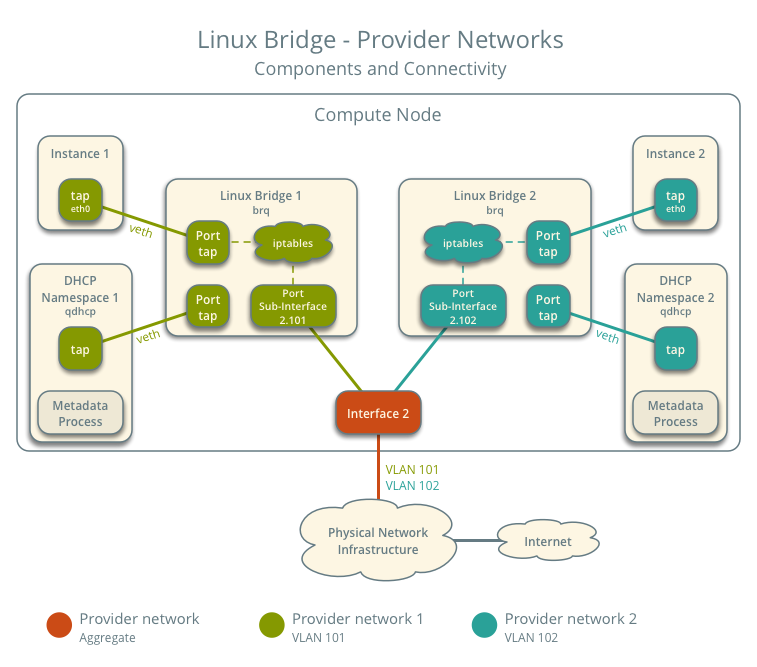

Aşağıdaki resim, iki etiketli (VLAN) ağlar için bileşenler arasındaki sanal bağlantıyı açıklamaktadır. Esasen, her ağ, sağlayıcı fiziksel ağ arayüzündeki VLAN alt arabiriminde bir bağlantı noktası bulunan ayrı bir köprü kullanır. Tek etiketsiz ağ durumunda olduğu gibi, DHCP aracı da farklı bir hesaplama düğümünde bulunabilir.

Not

Bu rakamlar denetleyici düğümünü atlar, çünkü sunucu ağ trafiğini işleyemez.

Örnek yapılandırma¶

Sağlayıcı ağlarını ortamınıza dağıtmak için aşağıdaki örnek yapılandırmayı bir şablon olarak kullanın.

Denetleyici düğüm¶

neutron-serverservisini ve ML2 eklentisini sağlayan Ağ hizmet bileşenlerini kurun.neutron.confdosyasında:Genel seçenekleri yapılandır:

[DEFAULT] core_plugin = ml2 auth_strategy = keystone [database] # ... [keystone_authtoken] # ... [nova] # ... [agent] # ...

[DEFAULT],[database],[keystone_authtoken],[nova], ve[agent]bölümleri için uygun ek yapılandırmaları bulmak için OpenStack sürümünüze göre Kurulum Dökümanları ve Kılavuzları ve Yapılandırma Kılavuzu belgelerine bakın.Hizmet sağlayıcı eklentilerini devre dışı bırakın; çünkü sağlayıcı ağları herhangi bir gereklilik göstermez. Bununla birlikte, bu, Ağ hizmetini yöneten gösterge tablosunun bölümlerini bozar. Daha fazla bilgi için Ocata Kurulum Belgeleri ve Kılavuzları na bakın.

[DEFAULT] service_plugins =

Ağ başına iki DHCP aracısı etkinleştirin, böylece her iki hesaplama düğümü de DHCP hizmeti sağlayıcısı ağları sağlayabilir.

[DEFAULT] dhcp_agents_per_network = 2

Gerekli ise, MTU yapılandırın.

ml2_conf.inidosyasında:Sürücüleri ve ağ türlerini yapılandır:

[ml2] type_drivers = flat,vlan tenant_network_types = mechanism_drivers = linuxbridge extension_drivers = port_security

Ağ eşlemelerini yapılandırın:

[ml2_type_flat] flat_networks = provider [ml2_type_vlan] network_vlan_ranges = provider

Not

tenant_network_typesseçeneği, hiçbir değer içermiyor, çünkü mimari self servis ağları desteklemez.Not

network_vlan_rangesseçeneğindekisağlayıcıdeğeri keyfi VLAN Kimliklerinin kullanılmasını desteklemek için VLAN ID aralıklarından yoksundur.

Veritabanı oluştur.

# su -s /bin/sh -c "neutron-db-manage --config-file /etc/neutron/neutron.conf \ --config-file /etc/neutron/plugins/ml2/ml2_conf.ini upgrade head" neutron

Aşağıdaki servisleri başlatın:

- Sunucu

Hesaplama düğümleri¶

Ağ servisi Linux köprü katman-2 ajanını kurun.

neutron.confdosyasında, genel seçenekleri yapılandırın:[DEFAULT] core_plugin = ml2 auth_strategy = keystone [database] # ... [keystone_authtoken] # ... [nova] # ... [agent] # ...

[DEFAULT],[database],[keystone_authtoken],[nova], ve[agent]bölümleri için uygun ek yapılandırmaları bulmak için OpenStack sürümünüze göre Kurulum Dökümanları ve Kılavuzları ve Yapılandırma Kılavuzu belgelerine bakın.linuxbridge_agent.inidosyasında, Linux köprü ajanını yapılandırın:[linux_bridge] physical_interface_mappings = provider:PROVIDER_INTERFACE [vxlan] enable_vxlan = False [securitygroup] firewall_driver = iptables

Sağlayıcı ağları barındıran ilgili arabirimin adı ile

PROVIDER_INTERFACE``i yer değiştirin. Örnek, ``eth1.dhcp_agent.inidosyasında, DHCP ajanını yapılandırın:[DEFAULT] interface_driver = linuxbridge enable_isolated_metadata = True force_metadata = True

Not

force_metadataseçeneği, DHCP ajanını alt ağın bir yönlendiricide bir arabirim barındırıp barındırmadığına bakılmaksızın169.254.169.254üzerinde meta veri servisine bir ana bilgisayar yolu sunmasını zorlar ve böylece alt ağlar arasında benzer ve öngörülebilir meta veri davranışı sürdürülür.metadata_agent.inidosyasında, metadata ajanını yapılandır:[DEFAULT] nova_metadata_ip = controller metadata_proxy_shared_secret = METADATA_SECRET

METADATA_SECRETdeğeri,nova.confdosyasının[neutron]bölümündeki aynı seçeneğin değeriyle eşleşmelidir.Aşağıdaki servisleri başlatın:

- Linux köprü ajanı

- DHCP ajanı

- Metadata ajanı

Servis işlemini doğrula¶

Yönetimsel proje kimlik bilgilerini kaynak olarak verin.

Ajanların varlığını ve çalışmasını doğrulayın:

$ openstack network agent list +--------------------------------------+--------------------+----------+-------------------+-------+-------+---------------------------+ | ID | Agent Type | Host | Availability Zone | Alive | State | Binary | +--------------------------------------+--------------------+----------+-------------------+-------+-------+---------------------------+ | 09de6af6-c5f1-4548-8b09-18801f068c57 | Linux bridge agent | compute2 | | True | UP | neutron-linuxbridge-agent | | 188945d1-9e70-4803-a276-df924e0788a4 | Linux bridge agent | compute1 | | True | UP | neutron-linuxbridge-agent | | e76c440d-d5f6-4316-a674-d689630b629e | DHCP agent | compute1 | nova | True | UP | neutron-dhcp-agent | | e67367de-6657-11e6-86a4-931cd04404bb | DHCP agent | compute2 | nova | True | UP | neutron-dhcp-agent | | e8174cae-6657-11e6-89f0-534ac6d0cb5c | Metadata agent | compute1 | | True | UP | neutron-metadata-agent | | ece49ec6-6657-11e6-bafb-c7560f19197d | Metadata agent | compute2 | | True | UP | neutron-metadata-agent | +--------------------------------------+--------------------+----------+-------------------+-------+-------+---------------------------+

Başlangıç ağları oluştur¶

Yapılandırma, bir düz veya birden çok VLAN sağlayıcı ağını destekler. Kolaylık olması için, aşağıdaki prosedür bir düz tedarikçi ağı oluşturur.

Yönetimsel proje kimlik bilgilerini kaynak olarak verin.

Bir düz ağ oluşturun.

$ openstack network create --share --provider-physical-network provider \ --provider-network-type flat provider1 +---------------------------+-----------+- | Field | Value | +---------------------------+-----------+ | admin_state_up | UP | | mtu | 1500 | | name | provider1 | | port_security_enabled | True | | provider:network_type | flat | | provider:physical_network | provider | | provider:segmentation_id | None | | router:external | Internal | | shared | True | | status | ACTIVE | +---------------------------+-----------+

Not

shareseçeneği herhangi bir projenin bu ağı kullanmasına izin verir. Sağlayıcı ağlarına erişimi sınırlamak için Rol-tabanlı Erişim Kontrolü (RBAC) konusuna bakın.Not

Düz bir ağ yerine bir VLAN ağı oluşturmak için,

--provider:network_type flatparametresini--provider-network-type vlanolarak değiştirin ve ``–provider-segment``e VLAN ID’e referans eden bir değer ekleyin.Sağlayıcı ağ üzerinde bir IPv4 alt ağı oluştur.

$ openstack subnet create --subnet-range 203.0.113.0/24 --gateway 203.0.113.1 \ --network provider1 --allocation-pool start=203.0.113.11,end=203.0.113.250 \ --dns-nameserver 8.8.4.4 provider1-v4 +-------------------+----------------------------+ | Field | Value | +-------------------+----------------------------+ | allocation_pools | 203.0.113.11-203.0.113.250 | | cidr | 203.0.113.0/24 | | dns_nameservers | 8.8.4.4 | | enable_dhcp | True | | gateway_ip | 203.0.113.1 | | ip_version | 4 | | name | provider1-v4 | +-------------------+----------------------------+

Not

DHCP’nin etkinleştirilmesi, Ağ hizmetinin fiziksel ağ altyapısında mevcut DHCP hizmetleriyle etkileşime girebilecek DHCP sağlamasına neden olur.

Sağlayıcı ağı üzerinde bir IPv6 alt ağı oluşturun.

$ openstack subnet create --subnet-range fd00:203:0:113::/64 --gateway fd00:203:0:113::1 \ --ip-version 6 --ipv6-address-mode slaac --network provider1 \ --dns-nameserver 2001:4860:4860::8844 provider1-v6 +-------------------+------------------------------------------------------+ | Field | Value | +-------------------+------------------------------------------------------+ | allocation_pools | fd00:203:0:113::2-fd00:203:0:113:ffff:ffff:ffff:ffff | | cidr | fd00:203:0:113::/64 | | dns_nameservers | 2001:4860:4860::8844 | | enable_dhcp | True | | gateway_ip | fd00:203:0:113::1 | | ip_version | 6 | | ipv6_address_mode | slaac | | ipv6_ra_mode | None | | name | provider1-v6 | +-------------------+------------------------------------------------------+

Not

Ağ hizmeti, yönlendirici tanıtımı sağlamak için katman-3 aracısını kullanır. Sağlayıcı ağları, katman-3 aracı yerine katman-3 hizmetleri için fiziksel ağ altyapısına dayalıdır. Dolayısıyla, fiziksel ağ altyapısı IPv6’nın düzgün çalışması için sağlayıcı ağlarında yönlendirici tanıtımı sağlamalıdır.

Ağ işlemlerini doğrula¶

Her hesaplama düğümünde,

qdhcpad alanının oluşumunu doğrulayın.# ip netns qdhcp-8b868082-e312-4110-8627-298109d4401c

Normal (idari olmayan) bir proje kimlik bilgisi kaynağı.

Ağı kullanarak

pingve SSH erişim örneklerine izin vermek için uygun güvenlik grubu kurallarını oluşturun.$ openstack security group rule create --proto icmp default +------------------+-----------+ | Field | Value | +------------------+-----------+ | direction | ingress | | ethertype | IPv4 | | protocol | icmp | | remote_ip_prefix | 0.0.0.0/0 | +------------------+-----------+ $ openstack security group rule create --ethertype IPv6 --proto ipv6-icmp default +-----------+-----------+ | Field | Value | +-----------+-----------+ | direction | ingress | | ethertype | IPv6 | | protocol | ipv6-icmp | +-----------+-----------+ $ openstack security group rule create --proto tcp --dst-port 22 default +------------------+-----------+ | Field | Value | +------------------+-----------+ | direction | ingress | | ethertype | IPv4 | | port_range_max | 22 | | port_range_min | 22 | | protocol | tcp | | remote_ip_prefix | 0.0.0.0/0 | +------------------+-----------+ $ openstack security group rule create --ethertype IPv6 --proto tcp --dst-port 22 default +------------------+-----------+ | Field | Value | +------------------+-----------+ | direction | ingress | | ethertype | IPv6 | | port_range_max | 22 | | port_range_min | 22 | | protocol | tcp | +------------------+-----------+

Sağlayıcı ağı üzerindeki bir arayüzle bir sunucuyu başlatın. Örneğin, flavor ID 1’i kullanan bir CirrOS imajı.

$ openstack server create --flavor 1 --image cirros \ --nic net-id=NETWORK_ID provider-instance1

``NETWORK_ID``yi sağlayıcı ağın ID’si ile değiştirin.

Sunucunun IPv4 ve IPv6 adreslerini belirleyin.

$ openstack server list +--------------------------------------+--------------------+--------+------------------------------------------------------------+------------+ | ID | Name | Status | Networks | Image Name | +--------------------------------------+--------------------+--------+------------------------------------------------------------+------------+ | 018e0ae2-b43c-4271-a78d-62653dd03285 | provider-instance1 | ACTIVE | provider1=203.0.113.13, fd00:203:0:113:f816:3eff:fe58:be4e | cirros | +--------------------------------------+--------------------+--------+------------------------------------------------------------+------------+

Denetleyici düğümde veya sağlayıcı ağa erişimi olan herhangi bir ana bilgisayarda, sunucunun IPv4 ve IPv6 adreslerine

pingatın.$ ping -c 4 203.0.113.13 PING 203.0.113.13 (203.0.113.13) 56(84) bytes of data. 64 bytes from 203.0.113.13: icmp_req=1 ttl=63 time=3.18 ms 64 bytes from 203.0.113.13: icmp_req=2 ttl=63 time=0.981 ms 64 bytes from 203.0.113.13: icmp_req=3 ttl=63 time=1.06 ms 64 bytes from 203.0.113.13: icmp_req=4 ttl=63 time=0.929 ms --- 203.0.113.13 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3002ms rtt min/avg/max/mdev = 0.929/1.539/3.183/0.951 ms $ ping6 -c 4 fd00:203:0:113:f816:3eff:fe58:be4e PING fd00:203:0:113:f816:3eff:fe58:be4e(fd00:203:0:113:f816:3eff:fe58:be4e) 56 data bytes 64 bytes from fd00:203:0:113:f816:3eff:fe58:be4e icmp_seq=1 ttl=64 time=1.25 ms 64 bytes from fd00:203:0:113:f816:3eff:fe58:be4e icmp_seq=2 ttl=64 time=0.683 ms 64 bytes from fd00:203:0:113:f816:3eff:fe58:be4e icmp_seq=3 ttl=64 time=0.762 ms 64 bytes from fd00:203:0:113:f816:3eff:fe58:be4e icmp_seq=4 ttl=64 time=0.486 ms --- fd00:203:0:113:f816:3eff:fe58:be4e ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 2999ms rtt min/avg/max/mdev = 0.486/0.796/1.253/0.282 ms

Sunucuya erişim alın.

Internet veya diğer harici ağlara IPv4 ve IPv6 bağlanılabilirliğini test edin.

Ağ trafik akışı¶

Aşağıdaki bölümlerde, birkaç yaygın senaryoda ağ trafiğinin akışını açıklanmaktadır. kuzey-güney ağ trafiği, bir sunucu ile İnternet gibi harici bir ağ arasında dolaşır. doğu-batı ağ trafiği aynı veya farklı ağlardaki sunucular arasında dolaşır. Tüm senaryolarda, fiziksel ağ altyapısı, sağlayıcının ağları ve Internet gibi harici ağlar arasındaki geçiş ve yönlendirmeyi ele alır. Her bir durum aşağıdaki bileşenlerden birini veya daha fazlasını referans gösteriyor:

- Sağlayıcı ağ 1 (VLAN)

- VLAN ID 101 (etiketli)

- 203.0.113.0/24 ve fd00:203:0:113::/64 IP adres aralıkları

- Ağ geçidi (fiziksel ağ altyapısı yoluyla)

- 203.0.113.1 ve fd00:203:0:113:0::1 IP adresleri

- Sağlayıcı ağ 2 (VLAN)

- VLAN ID 102 (etiketli)

- 192.0.2.0/24 ve fd00:192:0:2::/64 IP adres aralığı

- Geçit

- 192.0.2.1 ve fd00:192:0:2::1 IP adresleri

- Sunucu 1

- 203.0.113.101 ve fd00:203:0:113:0::101 IP adresleri

- Sunucu 2

- 192.0.2.101 ve fd00:192:0:2:0::101 IP adresleri

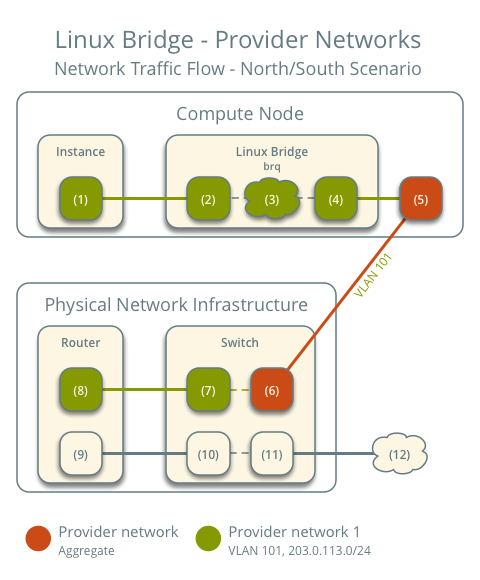

Kuzey-güney senaryosu: Sabit bir IP adresi olan sunucu¶

- Sunucu, hesaplama düğümü 1’de bulunur ve sağlayıcı ağı 1’i kullanır.

- Sunucu ana bilgisayara internet üzerinden bir paket gönderir.

Aşağıdaki adımlar hesaplama düğüm 1’i içerir.

- Sunucu arabirimi (1) paketi sağlayıcı köprü sunucu bağlantı noktasına (2)

vethçifti aracılığıyla yönlendirir. - Sağlayıcı köprüde güvenlik grup rolleri (3) paket için güvenlik duvarı işlerini ve bağlantı kaydını halleder.

- Sağlayıcı köprüde VLAN alt-arabirim bağlantı noktası (4) paketi fiziksel ağ arabirimine yönlendirir (5).

- Fiziksel ağ arabirimi (5) pakete VLAN etiketi 101 ekler ve onu fiziksel ağ altyapısı anahtarına (6) iletir.

Aşağıdaki adımlar fiziksel ağ altyapısını içerir:

- Anahtar, VLAN etiketi 101’i paketten çıkarır ve onu yönlendiriciye (7) iletir.

- Yönlendirici, paketin sağlayıcı ağından (8) harici ağı (9) yönlendirir ve paketi switch’e (10) iletir.

- Switch paketi harici ağa (11) yönlendirir.

- Harici ağ (12) paketi alır.

Not

Dönüş trafik akışı benzer adımlardan tersine takip eder.

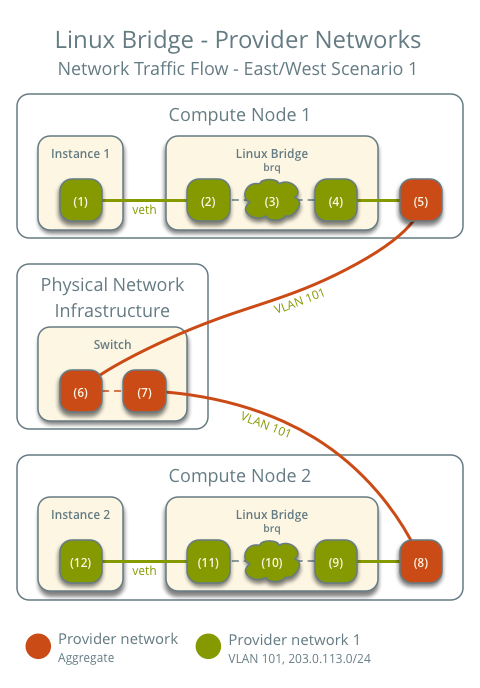

Doğu-batı senaryosu 1: Aynı ağ üzerindeki sunucular¶

Aynı ağdaki sunucular, doğrudan bu sunucuları içeren hesaplama düğümleri arasında iletişim kurar.

- Sunucu 1, hesap düğümü 1’de bulunur ve sağlayıcı ağı 1’i kullanır.

- Sunucu 2, düğüm 2 üzerindedir ve sağlayıcı ağ 2’yi kullanır.

- Sunucu 1, sunucu 2’ye bir paket gönderir.

Aşağıdaki adımlar hesaplama düğümü 1’i içerir:

- Sunucu 1 arabirimi (1) paketi sağlayıcı köprü sunucu bağlantı noktasına (2)

vethçifti ile yönlendirir. - Sağlayıcı köprüde güvenlik grup rolleri (3) paket için güvenlik duvarı işlerini ve bağlantı kaydını halleder.

- Sağlayıcı köprüde VLAN alt-arabirim bağlantı noktası (4) paketi fiziksel ağ arabirimine yönlendirir (5).

- Fiziksel ağ arabirimi (5) pakete VLAN etiketi 101 ekler ve onu fiziksel ağ altyapısı anahtarına (6) iletir.

Aşağıdaki adımlar fiziksel ağ altyapısını içerir:

- Switch, paketi hesaplama düğümü 1’den hesaplama düğümü 2’ye (7) paketi yönlendirir.

Aşağıdaki adımlar hesaplama düğüm 2’yi içerir:

- Fiziksel ağ arabirimi (8) VLAN 101 etiketini paketten kaldırır ve onu sağlayıcı köprüsündeki VLAN alt arabirim bağlantı noktasına (9) iletir.

- Sağlayıcı köprüsündeki güvenlik grubu kuralları (10), paket için güvenlik duvarı ve bağlantı izlemeyi ele alır.

- Sağlayıcı köprü, sunucu bağlantı noktası (11), paketi

vethçifti aracılığıyla sunucu 2 arabirimine (12) iletir.

Not

Dönüş trafik akışı benzer adımlardan tersine takip eder.

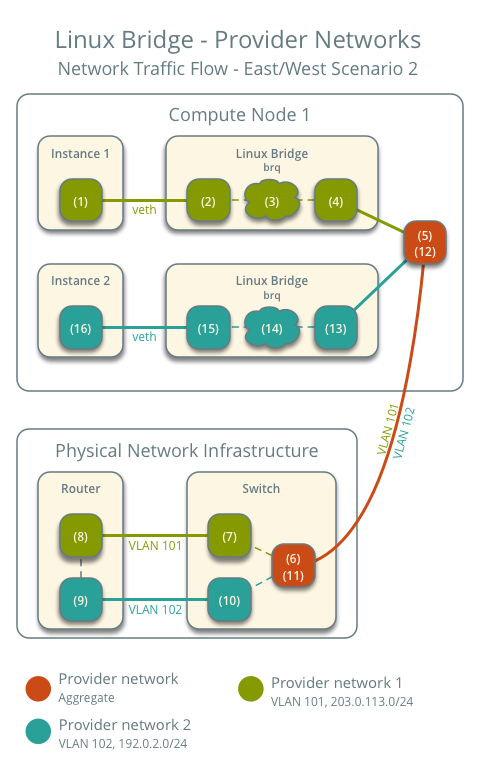

Doğu-batı senaryosu 2: Farklı ağlardaki sunucular¶

Sunucular, yönlendirici aracılığıyla fiziksel ağ altyapısında iletişim kurar.

- Sunucu 1, hesap düğümü 1’de bulunur ve sağlayıcı ağı 1’i kullanır.

- Sunucu 2, hesap düğümü 1’de bulunur ve sağlayıcı ağı 2’yi kullanır.

- Sunucu 1, sunucu 2’ye bir paket gönderir.

Not

Her iki sunucu da aynı hesaplama düğümünde bulunur ve VLAN etiketlemesinin, birden fazla mantıksal katman-2 ağının aynı fiziksel katman-2 ağını nasıl kullanabileceğini açıklamak için kullanılır.

Aşağıdaki adımlar, hesaplama düğümünü içerir:

- Sunucu 1 arabirimi (1) paketi sağlayıcı köprü sunucu bağlantı noktasına (2)

vethçifti ile yönlendirir. - Sağlayıcı köprüde güvenlik grup rolleri (3) paket için güvenlik duvarı işlerini ve bağlantı kaydını halleder.

- Sağlayıcı köprüde VLAN alt-arabirim bağlantı noktası (4) paketi fiziksel ağ arabirimine yönlendirir (5).

- Fiziksel ağ arabirimi (5) pakete VLAN etiketi 101 ekler ve onu fiziksel ağ altyapısı anahtarına (6) iletir.

Aşağıdaki adımlar fiziksel ağ altyapısını içerir:

- Anahtar, VLAN etiketi 101’i paketten çıkarır ve onu yönlendiriciye (7) iletir.

- Yöneltici paketi sağlayıcı ağı 1’den (8) sağlayıcı ağı 2’ye (9) yönlendirir.

- Yönlendirici paketi switch’e (10) yönlendirir.

- Switch pakete 102 VLAN etiketi ekler ve onu hesaplama düğümü 1’e (11) iletir.

Aşağıdaki adımlar, hesaplama düğümünü içerir:

- Fiziksel ağ arabirimi (12), VLAN etiketini (102) paketten kaldırır ve onu sağlayıcı köprüsündeki VLAN alt arabirim bağlantı noktasına (13) iletir.

- Sağlayıcı köprüsü üzerindeki güvenlik grubu kuralları (14), paket için güvenlik duvarını ve bağlantı izlemeyi ele alır.

- Sağlayıcı köprü sunucu bağlantı noktası (15), paketi “veth” çifti aracılığıyla sunucu 2 arabirimine (16) iletir.

Not

Dönüş trafik akışı benzer adımlardan tersine takip eder.

Except where otherwise noted, this document is licensed under Creative Commons Attribution 3.0 License. See all OpenStack Legal Documents.