[ English | Indonesia | Deutsch | 日本語 ]

Manajemen pengguna¶

OpenStack Dashboard menyediakan antarmuka grafis untuk mengelola pengguna. Bagian ini menjelaskan manajemen pengguna dengan Dasbor.

Anda juga bisa manage projects, users, and roles dari klien command-line.

Selain itu, banyak situs menulis alat kustom untuk kebutuhan lokal untuk menegakkan kebijakan lokal dan menyediakan tingkat layanan mandiri kepada pengguna yang saat ini tidak tersedia dengan alat dikemas.

Membuat Pengguna Baru¶

Untuk membuat pengguna, Anda memerlukan informasi berikut:

Username

Deskripsi

Alamat email

Password

Primary project

Role

Enabled

Nama pengguna dan alamat email cukup jelas, meskipun situs Anda mungkin memiliki konvensi lokal yang harus Anda amati. Proyek utama hanyalah proyek pertama yang dikaitkan dengan pengguna dan harus ada sebelum membuat pengguna. Peran hampir selalu akan menjadi "member." Di luar kotak, OpenStack hadir dengan dua peran yang ditentukan:

- member

A typical user

- admin

Pengguna super administratif, yang memiliki izin penuh di semua proyek dan harus digunakan dengan sangat hati-hati

Dimungkinkan untuk mendefinisikan peran lain, tetapi hal itu jarang terjadi.

Setelah Anda mengumpulkan informasi ini, membuat pengguna di dasbor hanyalah bentuk web lain yang mirip dengan apa yang telah kita lihat sebelumnya dan dapat ditemukan dengan mengklik tautan Users di navigation bar Identity dan kemudian mengklik tombol Create User di kanan atas.

Memodifikasi pengguna juga dilakukan dari halaman ini Users. Jika Anda memiliki banyak pengguna, halaman ini bisa sangat ramai. Kotak pencarian :guilabel: Filter di bagian atas halaman dapat digunakan untuk membatasi daftar pengguna. Formulir yang sangat mirip dengan dialog pembuatan pengguna dapat ditarik ke atas dengan memilih Edit dari menu drop-down tindakan di akhir baris untuk pengguna yang Anda modifikasi.

Mengaitkan Pengguna dengan Proyek¶

Banyak situs dijalankan dengan pengguna yang dikaitkan dengan hanya satu proyek. Ini adalah pilihan yang lebih konservatif dan lebih sederhana baik untuk administrasi maupun untuk pengguna. Secara administratif, jika pengguna melaporkan masalah dengan sebuah instance atau kuota, jelas proyek ini terkait dengan apa. Pengguna tidak perlu khawatir tentang proyek apa yang mereka lakukan jika mereka hanya dalam satu proyek. Namun, perhatikan bahwa, secara default, pengguna mana pun dapat memengaruhi sumber daya pengguna lain mana pun dalam proyek mereka. Dimungkinkan juga untuk mengaitkan pengguna dengan beberapa proyek jika itu masuk akal untuk organisasi Anda.

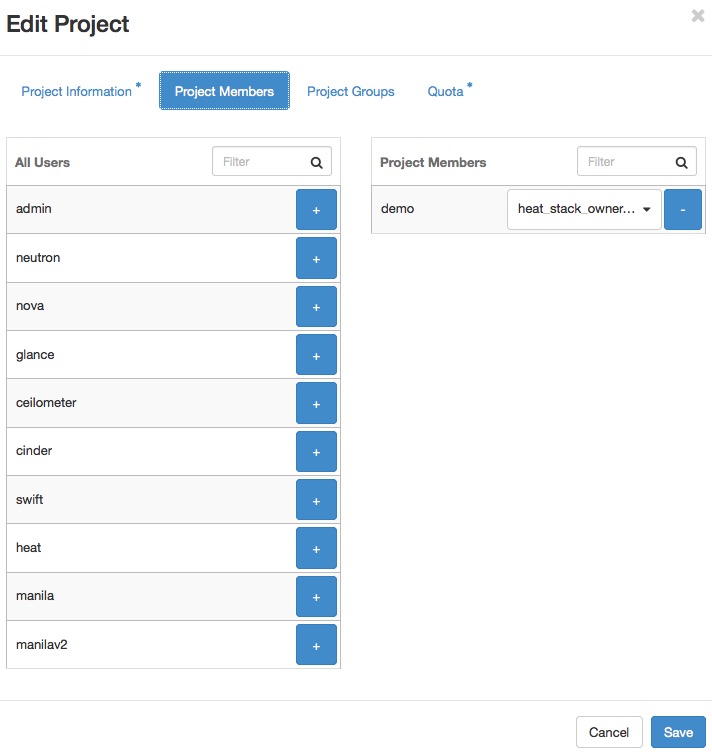

Mengaitkan pengguna yang ada dengan proyek tambahan atau menghapusnya dari proyek yang lebih lama dilakukan dari halaman Projects pada dasbor dengan memilih Manage Members dari kolom Actions, seperti yang ditunjukkan dalam tangkapan layar di bawah ini.

Dari tampilan ini, Anda dapat melakukan sejumlah hal bermanfaat, serta beberapa hal berbahaya.

Kolom pertama dari formulir ini, bernama All Users, termasuk daftar semua pengguna di cloud Anda yang belum dikaitkan dengan proyek ini. Kolom kedua menunjukkan semua pengguna. Daftar ini bisa sangat panjang, tetapi mereka dapat dibatasi dengan mengetikkan substring nama pengguna yang Anda cari di field filter di bagian atas kolom.

Dari sini, klik ikon :guilabel: + untuk menambahkan pengguna ke proyek. Klik pada - untuk menghapusnya.

Kemungkinan berbahaya datang dengan kemampuan untuk mengubah peran anggota. Ini adalah daftar dropdown di bawah nama pengguna di daftar Project Members. Dalam hampir semua kasus, nilai ini harus ditetapkan ke Member. Contoh ini dengan sengaja menunjukkan pengguna administratif di mana nilai ini adalah admin.

Peringatan

Admin bersifat global, bukan per proyek, jadi memberi pengguna peran admin dalam proyek apa pun memberikan hak administratif pengguna di seluruh cloud.

Penggunaan khusus adalah untuk hanya membuat pengguna administratif dalam satu proyek, dengan konvensi proyek admin, yang dibuat secara default selama pengaturan cloud. Jika pengguna administratif Anda juga menggunakan cloud untuk meluncurkan dan mengelola instance, sangat disarankan agar Anda menggunakan akun pengguna yang terpisah untuk akses administratif dan operasi normal dan mereka berada dalam proyek yang berbeda.

Pengguna Yang Mengganggu Pengguna Lain¶

Pengguna di cloud Anda dapat mengganggu pengguna lain, terkadang dengan sengaja dan jahat, dan di waktu lain secara tidak sengaja. Memahami situasi memungkinkan Anda membuat keputusan yang lebih baik tentang bagaimana menangani gangguan itu.

Sebagai contoh, sekelompok pengguna memiliki instance yang memanfaatkan sejumlah besar sumber daya komputasi untuk tugas yang sangat intensif komputasi. Ini mendorong pemuatan pada node komputasi dan memengaruhi pengguna lain. Dalam situasi ini, tinjau kasus penggunaan pengguna Anda. Anda mungkin menemukan bahwa skenario komputasi tinggi adalah umum, dan kemudian harus merencanakan pemisahan yang tepat di cloud Anda, seperti agregasi host atau wilayah.

Contoh lain adalah pengguna mengkonsumsi jumlah bandwidth yang sangat besar. Sekali lagi, kuncinya adalah memahami apa yang dilakukan pengguna. Jika dia secara alami membutuhkan jumlah bandwidth yang tinggi, Anda mungkin harus membatasi laju transmisinya agar tidak mempengaruhi pengguna lain atau memindahkannya ke area dengan bandwidth yang lebih banyak tersedia. Di sisi lain, mungkin instancenya telah diretas dan merupakan bagian dari botnet yang meluncurkan serangan DDOS. Penyelesaian masalah ini sama seperti jika server lain di jaringan Anda telah diretas. Hubungi pengguna dan beri dia waktu untuk merespons. Jika dia tidak merespons, tutup instance.

Contoh terakhir adalah jika pengguna mempalu (hammering) sumber daya cloud berulang kali. Hubungi pengguna dan pelajari apa yang dia coba lakukan. Mungkin dia tidak mengerti bahwa apa yang dia lakukan tidak pantas, atau mungkin ada masalah dengan sumber daya yang dia coba akses yang menyebabkan permintaannya mengantri atau ketinggalan.