Güvenlik sınırları ve tehditler¶

Bir bulut, işlevleri, kullanıcıları ve paylaşılan güvenlik kaygıları nedeniyle, güvenlik alanları olarak adlandırdığımız mantıksal bileşen topluluğu olarak soyutlanabilir. Tehdit aktörleri ve vektörleri motivasyonlarına ve kaynaklara erişimi temel alarak sınıflandırılır. Hedefimiz, risk/güvenlik açığı koruma hedeflerine bağlı olarak her etki alanı ile ilgili güvenlik endişeleri duygusu sunmaktır.

Güvenlik alanları¶

Bir güvenlik etki alanı, bir sistem içinde ortak güven gereksinimlerini ve beklentileri paylaşan kullanıcıları, uygulamaları, sunucuları veya ağları içerir. Genellikle aynı özelliklere sahiptirler kimlik doğrulama ve yetkilendirme (AuthN / Z) gereksinimleri ve kullanıcılar.

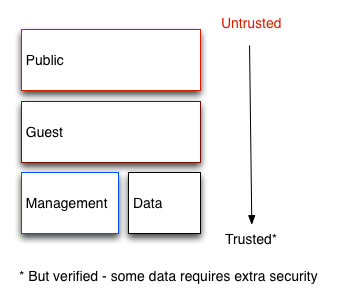

Bu alanları daha da kırmak isteyebilirsiniz (daha sonra bunun uygun olabileceğini tartışacağız), genellikle OpenStack bulutunu güvenli bir şekilde dağıtmak için gereken en düşük seviyeyi oluşturan dört farklı güvenlik alanına atıfta bulunuruz. Bu güvenlik etki alanları şunlardır:

Ortak

Misafir

Yönetim

Veri

Bu güvenlik alanlarını seçtik çünkü bağımsız olarak eşleştirilebilir veya belirli bir OpenStack dağıtımında muhtemel alanların çoğunu temsil etmek üzere birleştirilebilirler. Örneğin, bazı dağıtım topolojileri, konuk alanının ve veri alanlarının bir fiziksel ağa birleşiminden oluşabilirken, diğer topolojilerin bu alanlar ayrılmış halde olmasını sağlayabilirsiniz. Her durumda, bulut operatörü uygun güvenlik kaygılarından haberdar olmalıdır. Güvenlik etki alanları, belirli OpenStack dağıtım topolojisine karşı eşleştirilmelidir. Alanlar ve bunların güven gereksinimleri, bulut örneğinin kamu, özel veya karma olup olmadığına bağlıdır.

Ortak¶

Kamu güvenliği alanı, bulut altyapısının tamamen güvenilmeyen bir alandır. Internet’i bir bütün olarak veya sadece üzerinde yetkisi olmayan şebekelere yönlendirir. Bu alanı gizlilik veya bütünlük gereklilikleriyle geçiren veriler telafi eden kontroller kullanılarak korunmalıdır.

Bu alan her zaman güvenilmez olarak değerlendirilmelidir.

Misafir¶

Hesaplama örnekten örneğe trafiği için genellikle kullanılan konuk güvenlik alanı, bulut üzerindeki örnekler tarafından üretilen hesaplama verilerini işler ancak bulut işlemini destekleyen API çağrıları gibi hizmetleri desteklemez.

Zorlu denetimlere sahip olmayan kamuya açık ve gizli bulut sağlayıcıları, VM’lere sınırsız İnternet erişimi sağlamak veya izin vermek için izin vermek, bu alanın güvenilmez olarak görülmesi gerekir. Özel bulut sağlayıcıları, bu ağın yalnızca dahili ve güvenilir olarak değerlendirilmesini isteyebilir; ancak, örneklerin ve ilgili tüm kiracıların güvenileceğini söylemek için uygun denetimler uygulanırsa.

Yönetim¶

Yönetim güvenlik etki alanı, servislerin etkileşimde bulunduğu yerdir. Bazen “kontrol düzlemi” olarak anılan ağlar, bu alandaki yapılandırma parametreleri, kullanıcı adları ve parolalar gibi gizli verileri taşır. Komuta ve Kontrol trafiği genellikle bu alandadır ve bu da güçlü bütünlük gerekliliklerini gerektirir. Bu alana erişim son derece kısıtlanmış ve izlenmelidir. Aynı zamanda, bu alan adı bu kılavuzda açıklanan tüm güvenlik en iyi yöntemlerini kullanmaya devam etmelidir.

Çoğu dağıtımda bu alan adı güvenilir olarak kabul edilir. Bununla birlikte, bir OpenStack dağıtımını düşündüğünüzde, bu alan adını diğerleriyle köprü kuran birçok sistem var ve potansiyel olarak bu alana yerleştirebileceğiniz güven düzeyini düşürüyor. Daha fazla bilgi için bkz Güvenlik alanlarını köprülemek.

Veri¶

Veri güvenliği alanı öncelikle OpenStack içindeki depolama servisleri ile ilgili bilgilerle ilgilidir. Bu ağ üzerinden iletilen verilerin çoğunun yüksek seviyede bütünlük ve gizlilik gerektirir. Bazı durumlarda, dağıtım türüne bağlı olarak güçlü kullanılabilirlik gereksinimleri de olabilir.

Bu ağın güven düzeyi, dağıtım kararlarına büyük ölçüde bağımlıdır ve bu nedenle, bu varsayılan herhangi bir güven düzeyini atamayız.

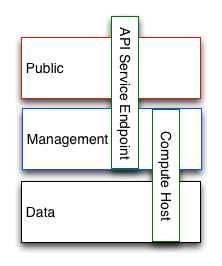

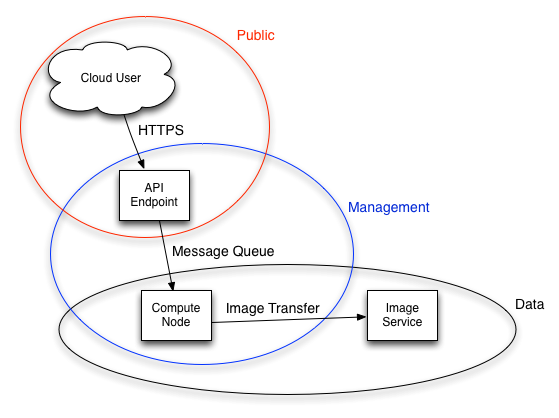

Güvenlik alanlarını köprülemek¶

Bir köprü birden fazla güvenlik alanının içinde bulunan bir bileşendir. Güvenlik etki alanlarını farklı güven düzeyleri veya kimlik doğrulama gereksinimleri ile köprüleyen her bileşen dikkatle yapılandırılmalıdır. Bu köprüler genelde ağ mimarisindeki zayıf noktalardır. Bir köprü, köprü kuran herhangi bir etki alanının en yüksek güven düzeyinin güvenlik gereksinimlerini karşılayacak şekilde daima yapılandırılmalıdır. Çoğu durumda, köprü güvenlik kontrolleri, saldırı olasılığı nedeniyle birincil bir husustur.

Yukarıdaki diyagram, veri ve yönetim alanlarını birbirine bağlayan bir hesaplama düğümünü göstermektedir; bu nedenle hesaplama düğümü, yönetim alanının güvenlik gereksinimlerini karşılayacak şekilde yapılandırılmalıdır. Benzer şekilde, bu diyagramdaki API Uç Noktası, güvenilmeyen genel alan ve yönetim alanını köprülemektedir; bu alan, kamu alanının yönetim alanına geçtiği saldırılara karşı koruma sağlamak üzere yapılandırılmalıdır.

Bazı durumlarda, yayına alanlar, içinde bulunduğu herhangi bir alandan daha yüksek bir standarda köprü sağlamayı düşünmek isteyebilir. Yukarıdaki bir API uç noktası örneği göz önüne alındığında, bir düşman potansiyel olarak API alan noktasını genel alan adından hedefleyebilir ve bu API alanını ödün verme veya yönetim alanına erişim kazanma umuduyla yararlanabilir.

OpenStack’ın tasarımı, güvenlik alanlarının ayrılması zor olmaktadır. Çekirdek servisler çoğunlukla en az iki alanla köprü kuracağından, onlara güvenlik denetimleri uygularken özel bir dikkat gösterilmelidir.

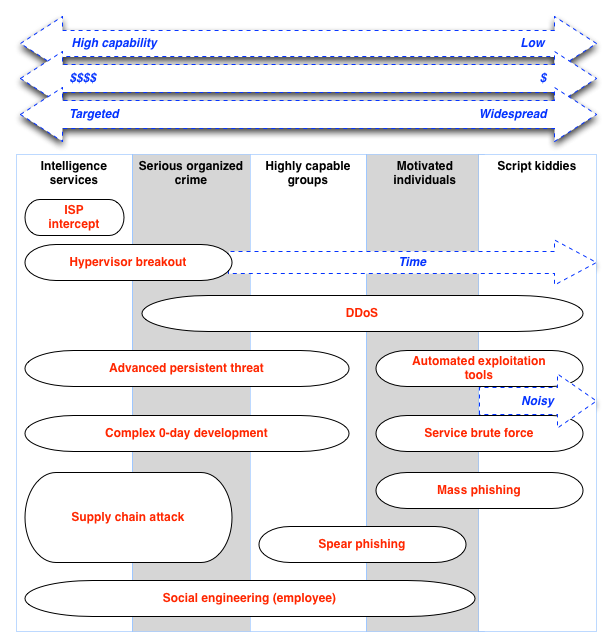

Tehdit sınıflandırması, aktörler ve saldırı vektörleri¶

Birçok bulut yayına alma türü, genel veya özel, bazı saldırı şekillerine maruz kalır. Bu bölümde, saldırganları kategorize edecek ve her bir güvenlik alanındaki olası saldırı türlerini özetleyeceğiz.

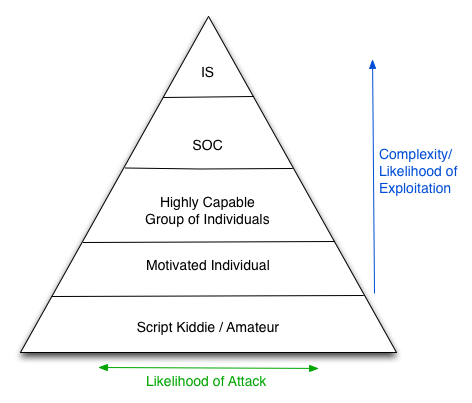

Tehdit aktörleri¶

Bir tehdit aktörü, karşı savunma girişiminde bulunabileceğiniz bir düşman sınıfına atıf yapmak için soyut bir yöntemdir. Aktör ne kadar yetenekli olursa, başarılı bir saldırı azaltma ve önleme için gerekli olan güvenlik denetimleri o kadar pahalıdır. Güvenlik, maliyet, kullanışlılık ve savunma arasında bir zıtlıktır. Bazı durumlarda burada açıkladığımız tüm tehdit aktörlerine karşı bir bulut dağıtımının sağlanması mümkün olmayacaktır. Bir OpenStack bulutunu kullananlar dengenin yayına alma/kullanım için nerede yattığı konusunda karar vermek zorunda kalacaklardır.

- İstihbarat servisleri

Bu rehber tarafından en yetenekli düşman olarak görülüyor. İstihbarat servisleri ve diğer devlet aktörleri bir hedef üzerinde muazzam miktarda kaynak getirebilir. Diğer aktörlerin yeteneklerinin ötesinde yeteneklere sahipler. Hem insan hem de teknik olarak inanılmaz sıkı denetimler yapılmaksızın bu aktörlere karşı savunma yapmak çok zordur.

- Ciddi organize suç

Son derece yetenekli ve finansal olarak tahrik edilen saldırgan grupları. Şirket içi sömürge geliştirme ve hedef araştırmaları için fonlama olanağı. Son yıllarda büyük bir siber suç örgütü olan Russian Business Network gibi örgütlerin yükselişi, siber saldırıların nasıl bir mal haline geldiğini gösterdi. Endüstriyel casusluk ciddi organize suç gruplarına giriyor.

- Oldukça yetenekli gruplar

Bu, genellikle ticari olarak finanse edilmeyen ancak servis sağlayıcılara ve bulut operatörlerine ciddi bir tehdit oluşturabilecek ‘Hacktivist’ türü organizasyonları ifade eder.

- Motive edilmiş kişiler

Tek başına hareket ederek, bu saldırganlar kötü niyetli veya kötü niyetli çalışanlar, rahatsız edilmemiş müşteriler veya küçük çaplı endüstriyel casusluk gibi pek çok kılıf oluşturuyor.

- Betik bebesi

Otomatik güvenlik açığı taraması/sömürüsü. Hedefsiz saldırılar. Bu aktörlerin birinden sıklıkla sadece bir sıkıntı, ödün verme, bir kurumun itibarına büyük bir risk getirir.

Kamuya açık ve özel bulut hususları¶

Özel bulutlar genellikle ağlarındaki organizasyonlar veya kurumlar tarafından ve güvenlik duvarlarının arkasında konuşlandırılır. İşletmeler, ağdan çıkmak için hangi verilere izin verildiğine ilişkin sıkı politikalara sahip olacak ve belirli amaçlar için farklı bulutlar bile gösterebilir. Özel bir bulut kullanıcısı genellikle buluta sahip olan ve eylemleri için sorumlu tutulabilen kuruluştaki çalışanlardır. Çalışanlar genellikle buluta erişmeden önce eğitim oturumlarına katılır ve büyük olasılıkla düzenli olarak planlanan güvenlik farkındalığı eğitimine katılır. Tersine kamu bulutları, kullanıcıları, bulut kullanım durumları veya kullanıcı motivasyonları hakkında herhangi bir iddiada bulunamaz. Bu, konuk güvenlik alanını, genel bulut sağlayıcıları için tamamen güvenilmeyen durumuna iter.

Kamu bulutlarının saldırı yüzeyinde göze çarpan önemli bir farklılık, servislerine internet erişimi sağlamaları gerektiğidir. Örnek bağlantı, internet üzerinden dosyalara erişim ve bulut kumandasını API uç noktaları ve panel gibi etkileşim kurma yeteneği, genel bulut için zorunludur.

Kamu ve özel bulut kullanıcıları için gizlilik kaygısı genelde karşıttır. Özel bulutlarda üretilen ve depolanan veriler normalde bulutun işletmecisine aittir; bu kişi, veri kaybını önleme (DLP), koruma, dosya denetimi, derin paket denetimi ve kurallara göre güvenlik duvarı gibi teknolojileri kullanabilir. Buna karşılık, gizlilik, daha önce bahsedilen denetimlerin çoğunun mevcut olmadığı için genel bulut altyapılarının benimsenmesindeki ana engellerden biridir.

Dışarı giden saldırılar ve itibar riski¶

Bulut dağıtımından kaynaklanan olası istismarlara dikkatli bir özen gösterilmelidir. Kamu ya da özel olsun bulutlar çok miktarda kaynak bulundurma eğilimindedir. Bulut içerisindeki haydut veya yetkisiz erişim yoluyla bir varlık noktası belirleyen bir saldırgan, bu kaynakları tümüyle internete karşı dayatabilir. Hesaplama servislerine sahip bulutlar, ideal DDoS ve kaba kuvvetli motorlar sağlar. Kullanıcılar genelde anlaşılmaz olduğu için bu konu halka açık bulutlar için daha büyük önem taşıyor ve giden saldırılar için sayısız atılabilir örneği hızla artırabilir. Kötü amaçlı yazılım barındırması veya diğer ağlarda saldırı başlatılması bilinen bir şirketin itibarına büyük zarar verilebilir. Önleme yöntemleri, çıkış güvenlik grupları, giden trafik denetimi, müşteri eğitimi ve farkındalık, sahtecilik ve suiistimal azaltma stratejilerini içerir.

Saldırı türleri¶

Şema bir önceki bölümde anlatılan aktörlerden beklenebilecek tipik saldırı türlerini göstermektedir. Bu diyagram için her zaman istisna olacağına dikkat edin.

Saldırı türleri¶

Her bir saldırı biçimi için kuralcı savunma bu belgenin kapsamı dışındadır. Yukarıdaki şema, hangi tehdit türleri ve tehdit aktörleri hakkında bilgilendirilmiş bir karar vermenize yardımcı olabilir. Ticari kamuya açık bulut konuşlandırmaları için bu, ciddi suçlardan korunmayı içerebilir. Devletin kullanımı için özel bulutlar kullananlar için dikkatle korunan tesisler ve tedarik zincirleri de dahil daha sıkı koruma mekanizmaları olmalıdır. Buna karşın, temel geliştirme veya test ortamlarını ayakta tutanlar muhtemelen daha az kısıtlayıcı kontroller (spektrumun ortasında) gerektirir.